Si vous êtes l’heureux possesseur d’un téléphone Android alors vous avez la possibilité d’afficher l’écran de votre téléphone sur votre ordinateur. Pourquoi me direz-vous? Eh bien si vous souhaitez faire un présentation ou une démonstration à un groupe de personnes en affichant l’écran de votre téléphone sur votre ordinateur vous pouvez aisément le faire au travers d’un rétro-projecteur. Vous pouvez aussi enregistrer une vidéo de vos actions sur votre téléphone. La procédure ci-dessous est écrite pour un « Samsung Galaxy S2 ». Mais elle est aisément applicable aux autres téléphones « Android ».

Pré-requis : Java doit être installé sur votre ordinateur (au moins Java 6). Dans notre cas, Java 6 Update 35 est installé.

1ère étape : Configurer le téléphone pour permettre le débogage via USB

Aller dans « Paramètres » / « Options de développement » / « Débogage USB » et activer l’option

2ème étape : Installer les drivers USB du téléphone

Une manière de faire consiste à installer l’application « Samsung Kies PC Sync » (cette étape varie d’un téléphone à l’autre):

Cette étape effectuée, vous pouvez vérifier l’installation de la manière suivante:

3ème étape : Télécharger et installer le SDK Android

Aller sur http://developer.android.com/sdk/index.html

Installer les packages du SDK:

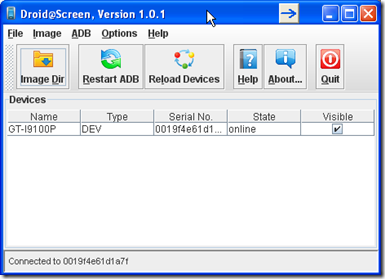

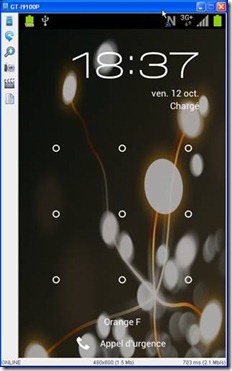

4ème étape : Télécharger et configurer l’application permettant de visualiser l’écran du téléphone sur l’ordinateur

Aller sur http://blog.ribomation.com/droid-at-screen/

Connecter votre téléphone à la prise USB de votre PC (si ce n’est pas déjà fait).

Si votre téléphone n’apparait pas dans la liste des « Devices »

et enfin

Source: cette article ne présente rien de nouveau mais il agrège différentes informations éparses disponibles sur internet

Pré-requis : Java doit être installé sur votre ordinateur (au moins Java 6). Dans notre cas, Java 6 Update 35 est installé.

1ère étape : Configurer le téléphone pour permettre le débogage via USB

Aller dans « Paramètres » / « Options de développement » / « Débogage USB » et activer l’option

2ème étape : Installer les drivers USB du téléphone

Une manière de faire consiste à installer l’application « Samsung Kies PC Sync » (cette étape varie d’un téléphone à l’autre):

- Aller sur http://www.samsung.com

- Choisir Assistance / Manuel et téléchargements

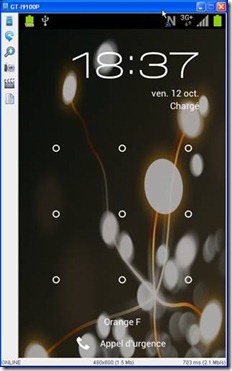

- Sélectionner votre téléphone : type, sous-type et numéro de modèle (dans notre cas le modèle est le GT-I9100P)

- Cliquer sur « Manuels et téléchargements » puis « Logiciels »

- Télécharger et installer l’application « Samsung Kies PC Sync »

Cette étape effectuée, vous pouvez vérifier l’installation de la manière suivante:

- Aller dans « My Computer » / « Manage » / « Device Manager »

- Vérifier que votre téléphone est reconnue (voir l’image ci-dessous)

3ème étape : Télécharger et installer le SDK Android

Aller sur http://developer.android.com/sdk/index.html

- Télécharger et installer le SDK

- Lancer « Start » / « All Programs » / « Android SDK Tools » / « SDK Manager »

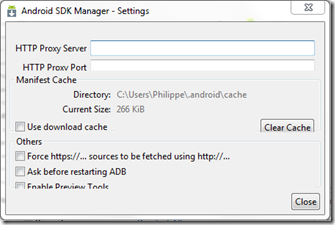

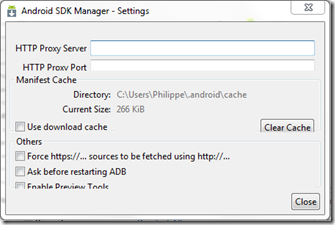

- Aller dans « Tools » / « Options »

- Entrer le « HTTP Proxy Server » et le « HTTP Proxy Port » et cocher l’option « Force https://... »

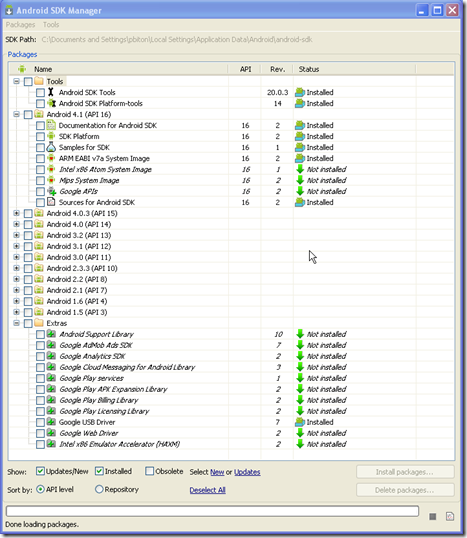

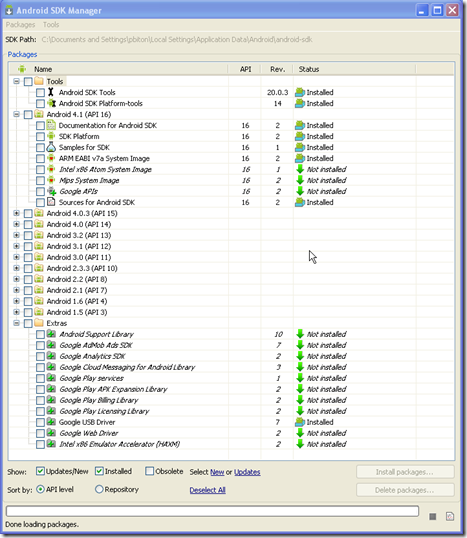

Installer les packages du SDK:

- Choisir « Package » / « Reload »

- Sélectionner les packages à installer comme indiqué dans l’image ci-dessous

- Cliquer sur « Install packages… »

4ème étape : Télécharger et configurer l’application permettant de visualiser l’écran du téléphone sur l’ordinateur

Aller sur http://blog.ribomation.com/droid-at-screen/

- Télécharger « droidAtScreen-1.0.1.jar »

- Aller dans « My Computer » / « Properties » / « Advanced » / « Environment variables »

- Créer une nouvelle variable « système » appelé « ANDROID_HOME » pointant sur le répertoire d’installation du SDK « [votre_répertoire]\Android\android-sdk »

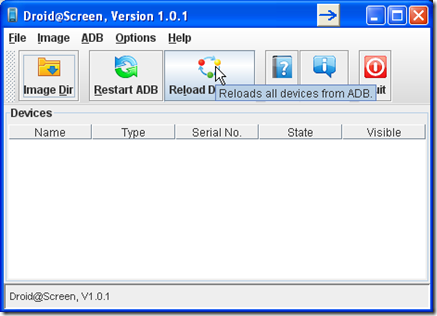

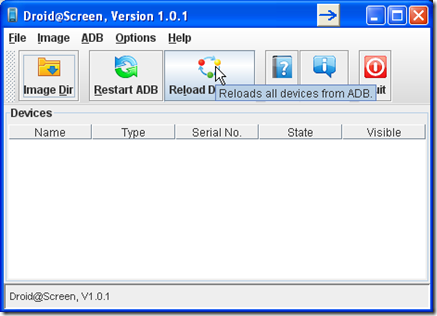

- Double-cliquer sur le fichier « droidAtScreen-1.0.1.jar »

- Lors du premier lancement « Droid@Screen » nécessite de faire pointer ADB (Android Device Debugger) sur l’exécutable « adb.exe ». L’exécutable se trouve sous « [votre_répertoire]\Android\android-sdk\platform-tools\adb.exe»

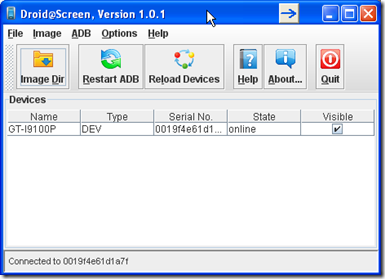

Connecter votre téléphone à la prise USB de votre PC (si ce n’est pas déjà fait).

Si votre téléphone n’apparait pas dans la liste des « Devices »

- Cliquer sur « Restart ADB »

- Cliquer sur « Reload devices »

et enfin

Source: cette article ne présente rien de nouveau mais il agrège différentes informations éparses disponibles sur internet